Dinamik Malware Analizi

Bu yazıda, şüpheli bir programı çalıştırmadan önce yapmamız gereken hazırlıkları, kullanacağımız araçları ve analiz sürecini adım adım ele alacağız. Kullandığımız araçlar arasında Process Hacker, Procmon, Regshot, Wireshark ve Fiddler bulunuyor. Amacımız, kötü amaçlı yazılımların bilgisayarımızda neler yapabileceğini tespit etmek ve bu tehditlere karşı korunma stratejileri geliştirmektir.

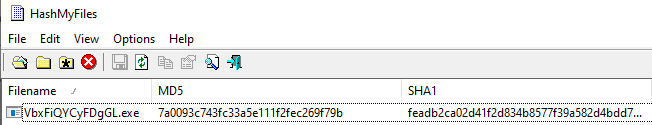

Dosya Adı: e-archive dekont.exe

MD5 Hash: 7a0093c743fc33a5e111f2fec269f79b

SHA256 Hash: 722ef401e5cbb067c5c33faa402774d3c75ef08e0c8cc4d7e66a9cfa53684088

Hazırlık

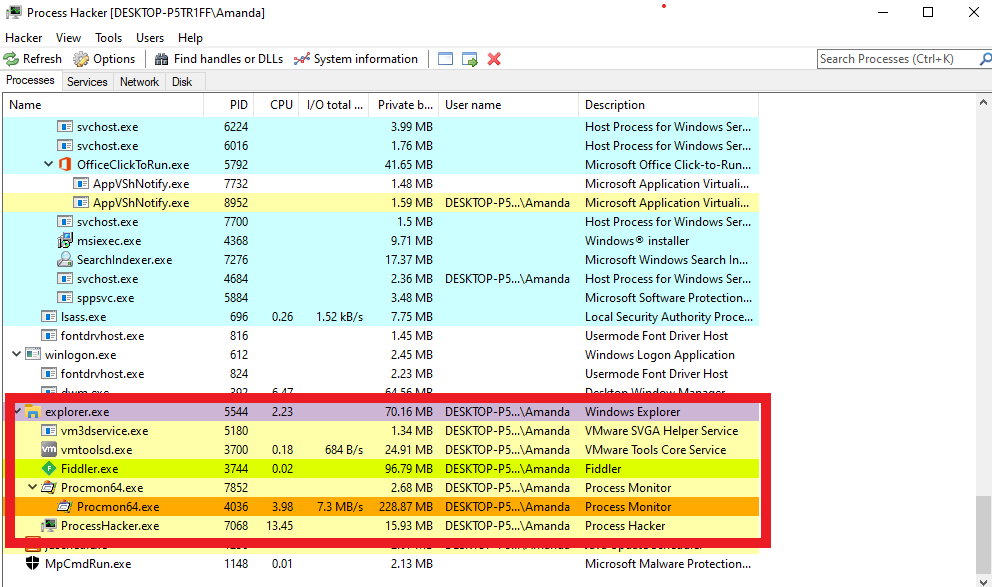

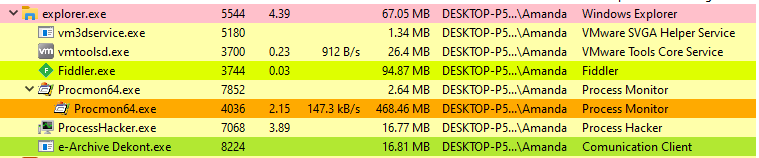

İşlem aktivitelerini görmek için Process Hacker adlı aracı çalıştıralım. Kötü amaçlı yazılımı masaüstünde çalıştıracağımız için “explorer.exe”nin alt işlemlerine odaklanalım.

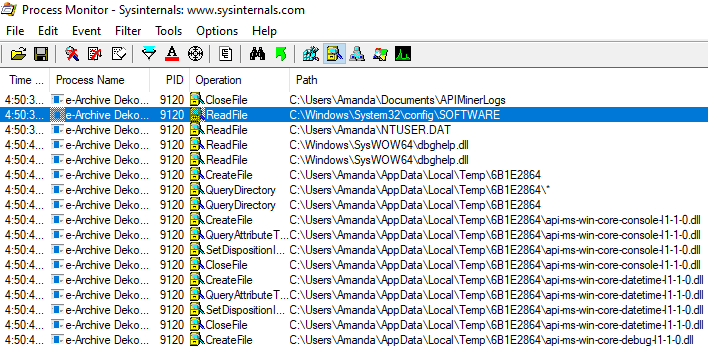

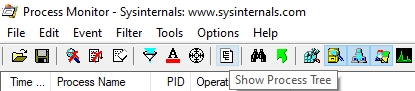

Dosya aktivitelerini görmek için Sysinternals araç setinde bulunan “Procmon” isimli aracı çalıştıralım. Bu araç; işlem, dosya, kayıt defteri ve ağ etkinliklerini görmemizi sağlar. Ancak çok fazla log olduğu için okumak biraz zor olabilir.

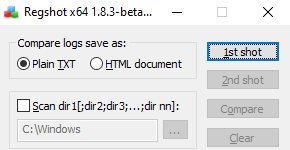

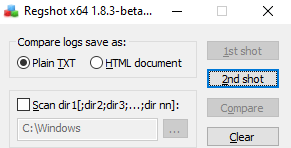

Kayıt defteri aktivitelerini görmek için Regshot’ı çalıştıralım. Kötü amaçlı yazılımı çalıştırmadan önce “1st shot” butonuna basarak bir anlık görüntü alalım.

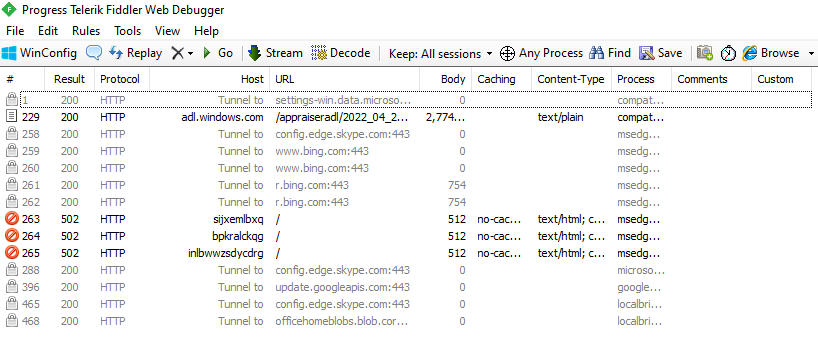

Ağ aktivitelerini görmek için Wireshark ve Fiddler kullanabilirsiniz. İncelediğimiz malware HTTP protokolü üzerinden iletişim kurduğu için Fiddler yeterli olacaktır.

Analiz

Araçları çalıştırıp yeteri kadar bekledikten sonra Regshot ile ikinci çekimi yapalım.

İşlem Aktiviteleri

Process Hacker üzerinden oluşan süreçleri incelediğimizde zararlı yazılıma ait sadece bir işlemin çalıştığını görüyoruz.

Not: Process Hacker sadece anlık olarak çalışan süreçleri gösterdiği için kötü amaçlı yazılım, bizim izlemediğimiz bir zamanda bir alt süreç oluşturmuş ve daha sonra bunu sonlandırmış olabilir.

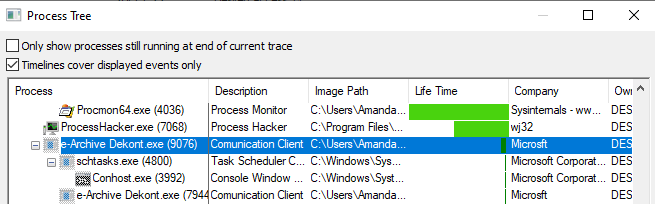

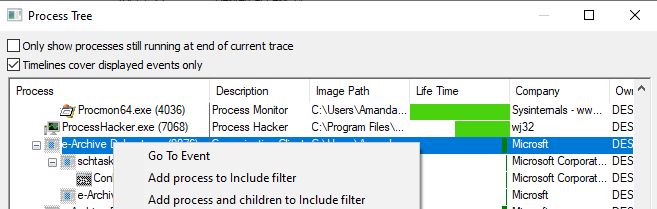

İşte bu noktada Procmon aracı imdadımıza yetişiyor. Üst menüde yer alan “Show Process Tree” seçeneği ile Procmon, kayıt altına aldığı süre boyunca bizim için oluşturduğu süreç ağacını gösterecektir.

Procmon’un sunduğu process tree, sonlandırılmış süreçleri de içerdiği için Process Hacker’ın bu eksikliğini tamamlıyor.

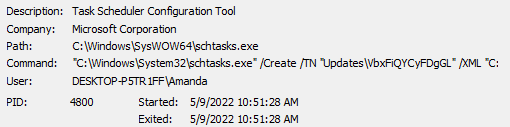

Yukarıdaki görsel üzerinden gittiğimizde ilk çalıştırdığımız sürecin (PID 9076) Windows Görev Zamanlayıcısına ait “schtasks.exe” adlı aracı çalıştırdığını (PID 4800) ve sonrasında yine kendi zararlı yazılımını (PID 7944) çalıştırdığını görüyoruz.

Diğer faaliyetlere geçmeden önce schtasks.exe sürecini inceleyelim. Schtasks.exe, Windows işletim sisteminde görev zamanlayıcısının komut arayüzü üzerinden kullanılmasını sağlayan bir araçtır. Saldırganlar, görev zamanlayıcı yardımıyla zamanlanmış görevlere kendi zararlı yazılımlarını ekleyerek kalıcılık sağlarlar.

Saldırganın ne tür bir zamanlanmış görev eklediğini görebilmek için Procmon’un işlem ağacında “schtasks.exe” (PID 4800) üzerine tıklayıp detaylarını incelemeliyiz.

Komut satırı argümanlarını incelediğimizde “updates\vbxfiqycyfdggl” isimli bir zamanlanmış görev oluşturulduğunu görüyoruz. Ancak zamanlanmış görevin adı dışındaki bilgileri aşağıdaki yolda bulunan XML dosyasında yer almaktadır:

“C:\Users\Amanda\AppData\Local\Temp\tmpccf2.tmp”.

Schtasks.exe isimli aracın komut satırı argümanları hakkında bilgi almak için buraya tıklayınız.

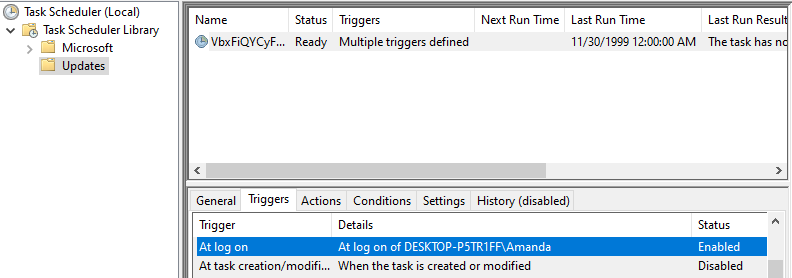

İlgili dosya silinmiş olabilir. Endişelenmemize gerek yok çünkü bu zamanlanmış görev artık kaydedildi. Scheduler Task üzerinden görebiliriz.

Trigger sekmesinde saldırgan tarafından eklenen bu zamanlanmış görevin hangi durumlarda çalışacağını görebiliriz. Yukarıdaki ekran görüntüsünden de anlaşılacağı üzere bu zamanlanmış görev oturum açıldığında çalışacaktır.

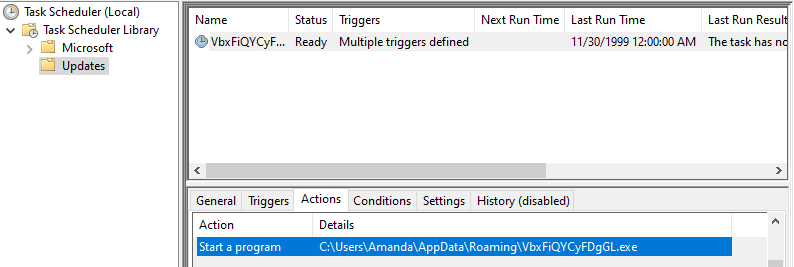

Actions sekmesinde hangi eylemin çalışacağını görebiliriz. Yukarıdaki ekran görüntüsünde saldırgan tarafından hazırlanan “vbxfiqycyfdggl.exe” isimli zararlı yazılımın bu zamanlanmış görev çalıştığında çalışacağını anlayabiliriz.

Saldırganın eklediği zamanlanmış görevi bu şekilde tespit etmiş olduk.

Procmon yardımıyla kötü amaçlı yazılım süreçlerini (PID 9076, 4800, 7944) tespit ettik. Daha sonra, bu işlemlerin ağ, dosya ve kayıt defteri aktivitelerini tespit etmemiz gerekiyor.

Procmon üzerinde PID değerlerine sahip süreçleri filtreliyoruz. Ancak daha kolay bir yöntem var. Zararlı yazılımın en üstteki üst sürecine sağ tıklayıp “Add Process and Children to Include Filter” butonuna basarsak, Procmon bizim için bu filtreleri oluşturacaktır.

Ağ Aktiviteleri

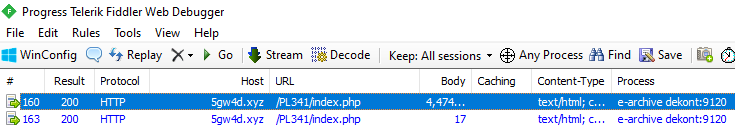

İncelediğimiz zararlı yazılım HTTP protokolü üzerinden haberleştiği için kurduğu bağlantıları Fiddler aracını kullanarak kolay bir şekilde tespit edebiliriz.

Zararlı yazılımı çalıştırdıktan sonra Fiddler üzerinde “e-archive dekont.exe” isimli sürecin “5gw4d[.]xyz” alan adı ile iletişim kurduğunu görebiliriz.

Registry Aktiviteleri

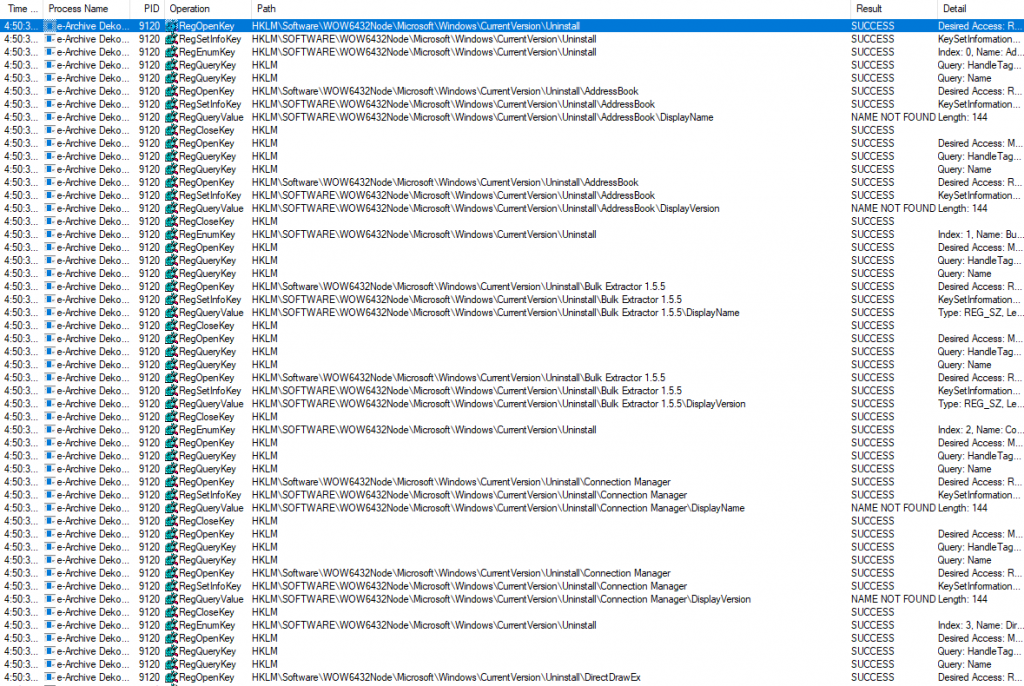

Kayıt defteri faaliyetlerini incelediğimizde,

HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall altındaki anahtarların sorgulandığını görüyoruz. Bu anahtar altında, sistemde yüklü olan uygulamaların kaldırılmak üzere bıraktığı ayarlar bulunmaktadır. Saldırganlar tarafından sisteme yüklenen uygulamaları tespit etmek için bu anahtarın numaralandırılması sıklıkla tercih edilir.

Dosya Aktiviteleri

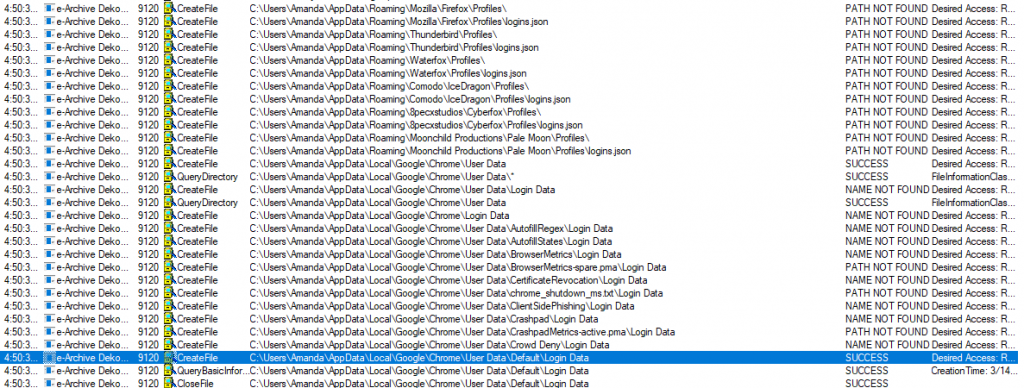

Kötü amaçlı yazılım dosya etkinliklerini tespit etmek için, Procmon’un üst menüsündeki diğer üç etkinliği devre dışı bırakalım.

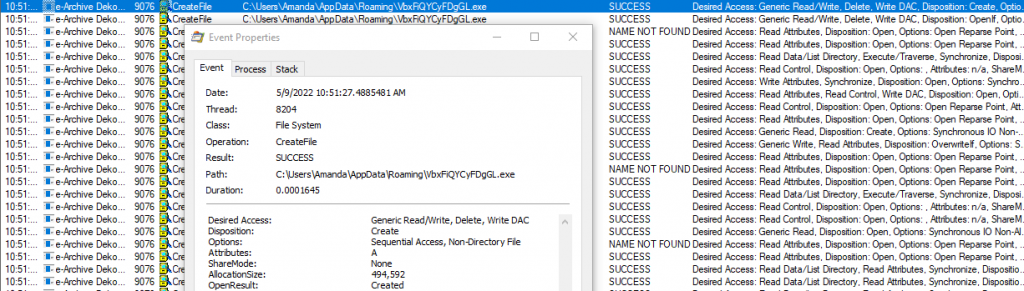

Dosya oluşturma aktivitelerini görmek için operation=createfile ile bir filtre girebiliriz.

Logları incelediğimizde “vbxfiqycyfdggl.exe” isimli çalıştırılabilir bir dosyanın “C:\Users\Amanda\AppData\Roaming" dizini altına yazıldığını görüyoruz.

HashMyFiles isimli araç ile “vbxfiqycyfdggl.exe” isimli uygulamanın hash koduna baktığımızda aslında ilk analiz ettiğimiz dosya ile aynı dosya olduğunu görüyoruz.

- Zararlı yazılımın kendisini farklı bir klasöre kopyaladığını görüyoruz.

Dosya aktivitelerini daha detaylı incelediğimizde zararlı yazılımın Firefox, Chrome, Thunderbird gibi uygulamalardan bilgi çalmak için dosya okuduğunu tespit ettik.

Sonuç

- Kötü amaçlı yazılım kendisini “vbxfiqycyfdggl.exe” adıyla “C:\Users\Username\AppData\Roaming" dizinine kopyaladı.

- Kalıcılığı sağlamak için Task Scheduler’ı kullanmıştır.

- “vbxfiqycyfdggl” adıyla zamanlanmış bir görev oluşturarak kendi kötü amaçlı uygulamasının her oturum açıldığında çalışmasını sağlamıştır.

- Komuta ve kontrol sunucusu ile iletişim kuruyor.

- Komut kontrol adresi “5gw4d[.]xyz/pl341/index.php”dir ve HTTP protokolü üzerinden iletişim kurmaktadır.

- “HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall” kayıt defteri anahtarı altındaki anahtar yardımıyla sistemde kurulu uygulamaları keşfediyor.

- Chrome, Firefox, Thunderbird gibi uygulamalardan hassas verileri çalmaktadır.

1

2

3

4

5

6

MD5: 7a0093c743fc33a5e111f2fec269f79b

SHA256: 722ef401e5cbb067c5c33faa402774d3c75ef08e0c8cc4d7e66a9cfa53684088

Dosya Adı: e-archive dekont.exe

Dosya Adı: vbxfiqycyfdggl.exe

Alan Adı: 5gw4d[.]xyz

URL: http[:]//5gw4d[.]xyz/pl341/index.php