Cyber Kill Chain

Siber güvenlik dünyasında “Cyber Kill Chain” (Siber Öldürme Zinciri) kavramı, kötü niyetli bir saldırının evrelerini tanımlamak için kullanılır. Bu model, saldırıların nasıl gerçekleştiğini anlamak ve önlem almak için bir çerçeve sunar.

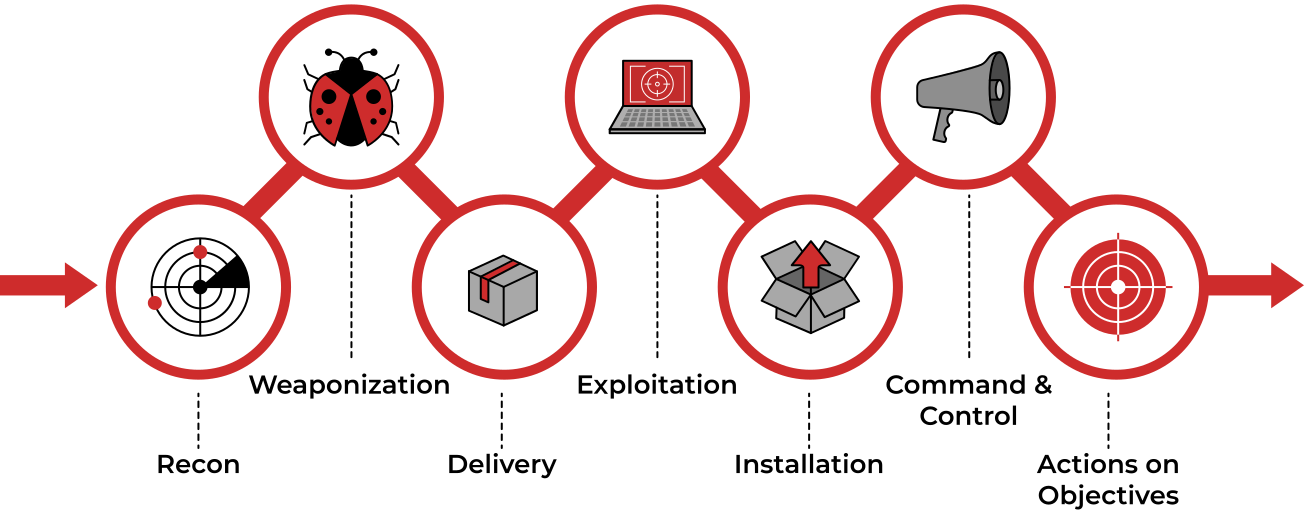

Cyber Kill Chain’in Aşamaları:

Reconnaissance (Keşif): Saldırgan, hedef hakkında bilgi toplar. Bu, hedefin zayıf yönlerini, kullanılan teknolojileri ve potansiyel giriş noktalarını kapsar.

Weaponization (Silahlandırma): Saldırgan, topladığı bilgileri kullanarak bir saldırı aracı hazırlar.

Delivery (Teslimat): Saldırgan, hazırladığı silahı hedefe ulaştırmaya çalışır. Bu, e-posta yoluyla bir bağlantı göndermek veya zayıf bir web sitesini kullanmak gibi olabilir.

Exploitation (Sızma): Saldırganın zararlı yazılımı, hedef sistemde bir güvenlik açığını istismar eder.

Installation (Kurulum): Zararlı yazılım hedef sisteme sızar ve kendini kurar.

Command & Control (Komuta ve Kontrol): Saldırgan, zararlı yazılım üzerinden hedef sistemi uzaktan kontrol etmeye başlar.

Actions on Objectives (Hedefe Yönelik Eylemler): Saldırgan, amacına ulaşmak için hedef sistemde istediği işlemleri gerçekleştirir; bu, veri çalma, ek sistemlere sızma veya hizmeti engelleme olabilir.

Bir finans şirketinin, çalışanlarının e-posta yoluyla phishing (oltalama) saldırısına maruz kaldığını düşünelim.

Reconnaissance (Keşif): Saldırgan, şirketin çalışan listesini çeşitli kaynaklardan toplar.

Weaponization (Silahlandırma): Saldırgan, bir phishing e-postası hazırlar ve bu e-postada, şirketin iç sistemlerine erişmek için kullanılabilecek kötü niyetli bir bağlantı yerleştirir.

Delivery (Teslimat): Saldırgan, hazırladığı e-postaları şirketin çalışanlarına gönderir.

Exploitation (Sızma): Bir çalışan, e-postadaki bağlantıya tıklar ve bu, saldırganın zararlı yazılımını bilgisayarına indirir.

Installation (Kurulum): Zararlı yazılım, çalışanın bilgisayarına sızarak kendini kurar.

Command & Control (Komuta ve Kontrol): Saldırgan, zararlı yazılım aracılığıyla çalışanın bilgisayarını uzaktan kontrol etmeye başlar.

Actions on Objectives (Hedefe Yönelik Eylemler): Saldırgan, bu erişimi kullanarak şirketin hassas finansal verilerini çalar ve bu bilgileri kötü amaçlarla kullanabilir veya satar.